Certified Ethical Hacker Master

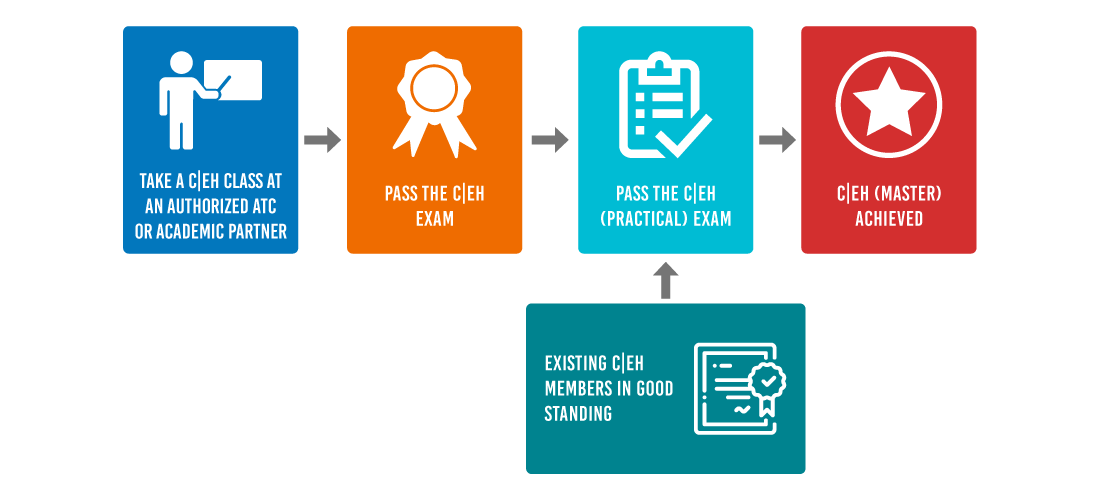

C | EH Master, es la próxima evolución para la credencial Certified Ethical Hacker de renombre mundial, y un 'siguiente paso' lógico para aquellos que poseen la prestigiosa certificación. Obtener la designación C | EH Master es su forma de decir: "Lo aprendí, lo entendí y lo probé".

Para demostrar que eres competente en Hacking Ético, no te damos simulaciones de exámenes. Muchos otros proveedores de certificación hablan sobre evaluaciones basadas en el rendimiento, pero la realidad está lejos de que prueben sus habilidades en un entorno de la vida real. La mayoría de estas 'pruebas basadas en el rendimiento' se limitan a simulaciones o formas interactivas de probar teóricamente sus conocimientos.

Ponemos a prueba tus habilidades con desafíos del mundo real en un entorno del mundo real, utilizando laboratorios y herramientas que requieren que completes desafíos específicos de piratería ética dentro de un límite de tiempo, ¡tal como lo enfrentarías en el mundo real! En el examen EC | Council C | EH (Práctico), se replica una red compleja de una gran organización, que consta de varios sistemas de red (incluidos DMZ, Firewalls, etc.), donde usted, como hacker ético, tiene que descubrir y explotar vulnerabilidades de tiempo mientras también audita los sistemas. Esta es una oferta rara, ya que muy pocas certificaciones crean tales entornos, mientras que otras (incluidas las marcas respetadas) solo afirman proporcionar un aprendizaje práctico y no pueden proporcionar un aprendizaje experimental similar a la realización de las técnicas éticas de piratería aprendidas, mientras trabajan vida real.

Sobre el examen

Examen n. ° 1

Examen C | EH

- Número de preguntas: 125

- Duración de la prueba: 4 horas

- Formato de prueba: opción múltiple

- Entrega de prueba: ECC EXAM, VUE

- Prefijo del examen: 312-50 (ECC EXAM), 312-50 (VUE)

Examen n. ° 2

C | EH (práctico)

- Título del examen: hacker ético certificado (práctico)

- Número de desafíos prácticos: 20

- Duración: 6 horas.

- Disponibilidad: Aspen - iLabs

- Formato de prueba: iLabs Cyber Range

- Puntaje de aprobación: 70%

- Libro abierto: ¡como en el mundo real!

CEH Practical es un examen riguroso de seis horas que requiere que demuestre la aplicación de técnicas de piratería ética, como identificación de vectores de amenazas, escaneo de redes, detección de sistemas operativos, análisis de vulnerabilidad, piratería de sistemas, piratería de aplicaciones web, etc. para resolver una auditoría de seguridad desafío. El examen práctico lo pondrá a prueba en sus límites para descubrir vulnerabilidades en los principales sistemas operativos, bases de datos y redes. No es un examen simulado. Imita una red corporativa real usando máquinas virtuales en vivo, redes y aplicaciones, diseñadas para probar sus habilidades. Se le presentarán varios escenarios y se le pedirá que demuestre la aplicación de los conocimientos adquiridos en el curso de CEH para encontrar soluciones a los desafíos de la vida real. Además, se le dará un tiempo limitado, como en el mundo real. El examen fue desarrollado por un panel de PYME con experiencia e incluye 20 escenarios de la vida real con preguntas diseñadas para validar las habilidades esenciales requeridas en los dominios de piratería ética como se describe en el programa CEH.

- Realizar un escaneo de red para identificar máquinas vivas y vulnerables en una red.

- Enumeración de usuarios.

- Realizar ataques a sistemas, esteganografía, ataques de esteganálisis y pistas de cobertura.

- Identificar y usar virus, gusanos informáticos y malware para explotar sistemas.

- Rastreo de paquetes.

- Llevar a cabo una variedad de ataques a servidores web y aplicaciones web, incluidos el recorrido del directorio, la manipulación de parámetros, XSS, etc.

- Realizar ataques de inyección SQL. Realizar diferentes tipos de ataques de criptografía.

- Realizar análisis de vulnerabilidad para identificar lagunas de seguridad.